揭秘Sandworm(APT44)

恶意软件 此部分包括 Mandiant 观察到的 APT44 自 2018 年以来使用的恶意软件,但 APT44 于 2017 年部署的 ETERNALPETYA(又名 NotPetya)除外。我们将此部分分为三部分:APT44 独有的自定义恶意软件、公开或商业的恶意软件 可用但由 APT44 修改和定制,以及 APT44 使用的公开或商业可用的恶意软件。 ……

恶意软件猎人的术语表

A Active Directory Active Directory (AD) 是 Microsoft 的一项服务,用于管理网络内的用户、计算机和其他资源。它使用分层结构来组织对象,并在 Windows 环境中执行安全策略。AD 是横向移动和权限提升攻击的常见目标。 AES AES 代表高级加密标准,是一种对称加密算法,由美国国家标准与技术研究院(NIST……

Andariel窃取韩国国防技术

首尔地方警察厅安全搜查支援部[高级安全搜查部] 首尔警察局安全调查支援部门正在与美国联邦调查局(FBI)合作,追踪朝鲜黑客组织“Andariel”入侵国内国防工业等目标,窃取重要军事技术资料并要求支付比特币赎金,然后通过外籍女性A的银行账户洗钱并将资金汇往朝鲜的情况。警方正在进行全面的调查。 警方通过多角度的调查,包括查封国内服务器和虚拟资产交易所,搜查外籍……

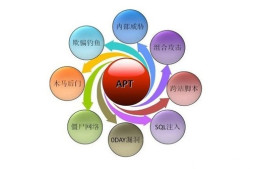

网络威胁情报(CTI)

威胁情报是识别和分析网络威胁的过程。“威胁情报”一词可以指关于潜在威胁收集的数据 或 收集、处理和分析该数据以更好了解威胁的过程。威胁情报包括筛选数据、根据上下文检查数据以发现问题并针对发现的问题部署解决方案。 威胁情报 威胁情报的定义有时会与其他网络安全术语混淆。最常见的是,人们将“威胁数据”与“威胁情报”混为一谈——但两者并不相同: 威胁数据是一个可能……

追捕Snake恶意软件(翻译)

参考链接:https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-129a 摘要 Snake是俄罗斯联邦安全局(FSB)16号中心设计和使用的最复杂的网络间谍工具,用于长期收集敏感目标的情报。FSB通过创建一个秘密的点对点(P2P)网络,在全球范围内部署了许多被Snake感染的计算机作为中……

26165的军衔中校Morgachev Sergey Alexandrovich

参考链接:https://informnapalm.org/52587-vzlom-apt-28-26165/ 乌克兰的”Cyber Resistance”团队的活动人员入侵了俄罗斯总参谋部情报总局(GRU)85特别服务中心(GTsSS)军事单位26165的军衔中校Morgachev Sergey Alexandrovich的电子邮件……

了解俄罗斯先进持续威胁组织的活动

摘要 俄罗斯是具备攻击性网络能力的主要国家之一,并且一直在利用这些能力推进国家目标和战略目标。 现有研究普遍认为,俄罗斯政府的三个主要机构负责组织这些攻击性网络组织并指挥它们的行动。尽管将网络攻击归因于特定国家具有一定的挑战性,但许多备受关注的入侵事件被各个政府机构和私人网络安全公司归因于俄罗斯的攻击性网络组织,这是基于这些组织在入侵过程中的活动。 对现有研……

Virustotal

概述 VirusTotal是一个在线恶意软件和文件扫描服务。它允许用户上传文件、URL或IP地址,然后通过多个安全引擎进行扫描和分析,以检测是否存在恶意软件、病毒、蠕虫、间谍软件等恶意内容。VirusTotal集成了多个知名的安全引擎,包括杀毒软件、反恶意软件引擎和网络安全服务,通过这些引擎的合作,它提供了一个综合的安全检测平台。用户可以使用VirusTot……

恶意软件行为目录(Malware Behavior Catalog)

概述 https://github.com/MBCProject/mbc-markdown 矩阵:https://raw.githubusercontent.com/MBCProject/mbc-markdown/master/yfaq/mbc_matrix_with_ids.svg、https://raw.githubusercontent.com/MBC……

Yara检测-VALHALLA

简介 VALHALLA 借助数千条手工制作的高质量 YARA 规则提高您的检测能力。 我们的团队在 8 个不同类别中策划了超过 15,000 条经过质量测试的 YARA 规则:APT、黑客工具、恶意软件、Web Shell、漏洞利用、威胁追踪、异常和第三方。其中五个可以订阅,其他三个只能在我们的扫描仪THOR中以编译和加密的形式使用。 Valhalla 的数……

结构化威胁信息表达 (STIX™)

参考链接:https://oasis-open.github.io/cti-documentation/ 结构化威胁信息表达 (STIX™) 是一种用于 交换网络威胁情报 (CTI) 的语言和序列化格式。 STIX 信息可以直观地呈现给分析师或存储为 JSON 以便快速机器读取。STIX 的开放性允许集成到现有工具和产品中,或用于满足您的特定分析师或……

- 1

- 2