一 样本信息

样本名称:a5823a6f3463e91279af612331a08d87ff4321e2.exe

样本大小:128KB

MD5: 0a2f00cc6941d552cbba1ae59afdeeb6

SHA-256:578dbbefa37f57cfb53f77505cca28f2888bd3d51b03d2913e46a208f2cf15fc

SHA-1:a5823a6f3463e91279af612331a08d87ff4321e2

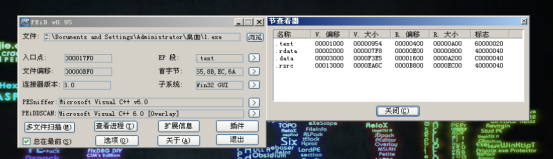

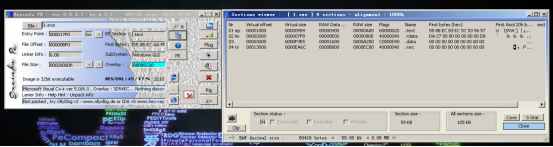

壳或编译器信息: COMPILER:Microsoft Visual C++ 6.0 [Overlay]

VirusTotal:https://www.virustotal.com/gui/file/578dbbefa37f57cfb53f77505cca28f2888bd3d51b03d2913e46a208f2cf15fc/detection

WirScan:http://r.virscan.org/language/zh-tw/report/a5377d21a7535099cc13fe8240ea87bf

Creation Time 2010-07-24 20:07:56

First Submission 2013-08-03 07:11:55

Last Submission 2014-06-19 20:05:50

Last Analysis 2014-06-19 20:05:50

二 分析环境及工具

环境:吾爱破解虚拟机

工具:PEID、OD、IDA、火绒剑、windbg

三 基本特征分析

0x1 被感染系统症状

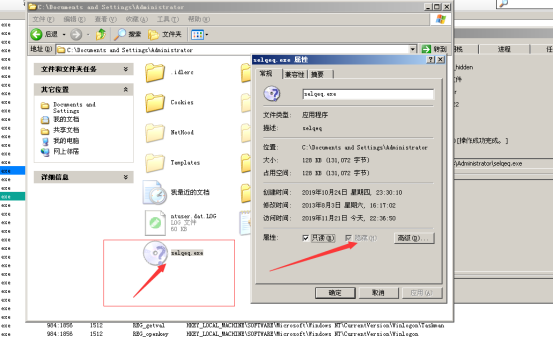

1 系统被感染后会以主用户(Administrator)创建exe程序

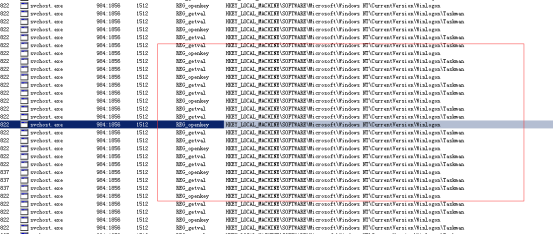

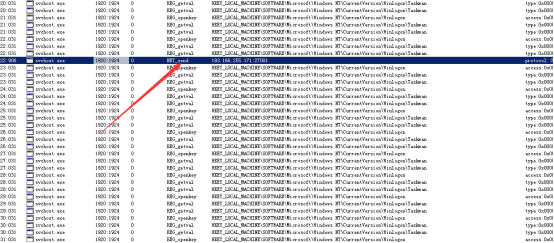

2 程序获得HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon键值,并发送信息给C&C

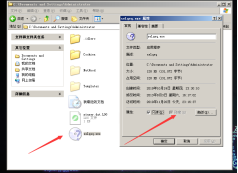

3 程序在上级目录创建隐藏exe文件,并将该文件设置成隐藏属性

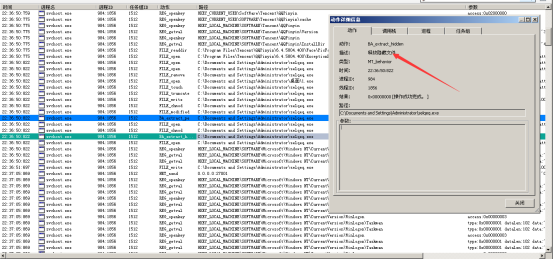

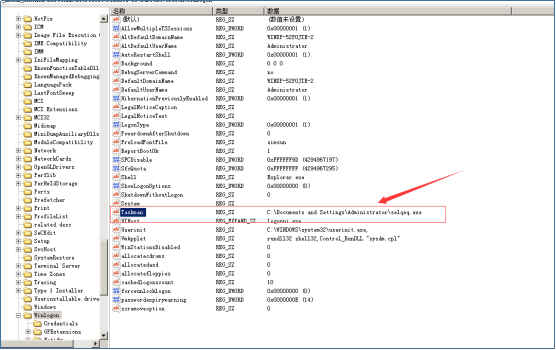

4 程序在HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon注册表中修改键值,主要恶意行为是建立Taskman(selqeq.exe)

0x2 文件系统变化

1 程序创建exe进程,执行恶意行为。通过svchost.exe释放隐藏文件selqeq.exe。

0x3 注册表变化

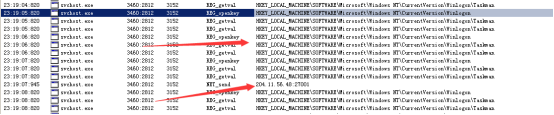

1 程序打开注册表,进行读取。并在HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon注册表中修改键值,主要恶意行为是建立Taskman(selqeq.exe),并不断获取HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Taskman键值。

0x4 网络症状

1 程序通过创建的进程程序exe与C&C传递信息

三 病毒分析

1 基础静态分析

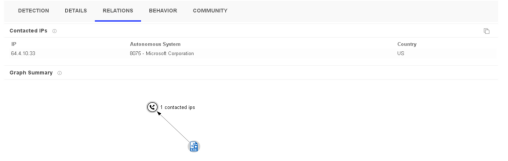

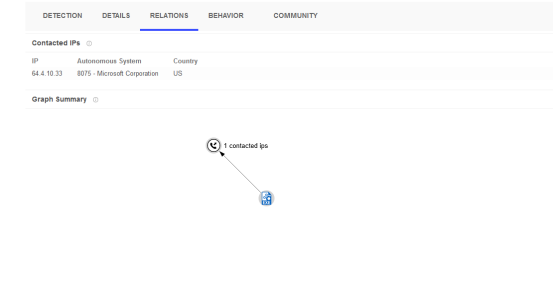

为了测试方便,更改病毒名称为1.exe。在使用VirusTotal分析程序时获得信息,该程序访问64.4.10.33这个ip。

根据VirusTotal分析,该程序与IP:64.4.10.33进行信息传递,该软件行为是打开C:\WINDOWS\system32\svchost.exe,哈勃分析的打开时间对应上。同步机制与信号是创建互斥ShimCacheMutex。加载模块是kernel32.dll、version.dll、advapi32.dll。

使用PEID检测,发现无壳,程序使用VC编辑器.

再使用程序查看依旧显示无壳

2 基础动态分析

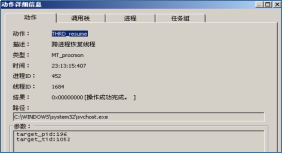

0x1 动态行为

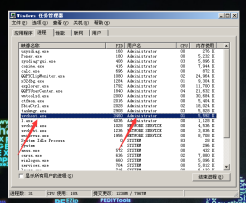

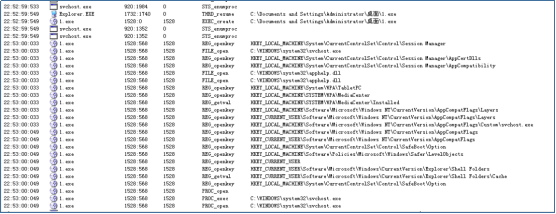

在运行程序之前,先检测好svchost.exe。

运行程序,用火绒剑监控,恶意行为如下。

1 打开注册表HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager

2 打开文件C:\WINDOWS\system32\svchost.exe

3 打开注册表

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\AppCertDlls

4 打开注册表

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\AppCompatibility

5-6 打开文件C:\WINDOWS\system32\apphelp.dll

7 打开注册表HKEY_LOCAL_MACHINE\System\WPA\TabletPC

8 打开注册表HKEY_LOCAL_MACHINE\SYSTEM\WPA\MediaCenter

9 获取注册表项HKEY_LOCAL_MACHINE\SYSTEM\WPA\MediaCenter\Installed

10 打开注册表HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\AppCompatFlags\Layers

11 打开注册表HKEY_CURRENT_USER\Software\Microsoft\WindowsNT\CurrentVersion\AppCompatFlags\Layers

12 打开注册表HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\AppCompatFlags\Custom\svchost.exe

13 打开注册表HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags

14 打开注册表HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags

15 打开注册表HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SafeBoot\Option

16 打开注册表HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Safer\LevelObjects

17 打开注册表HKEY_CURRENT_USER

18 打开注册表HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders

19 获取注册表项HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\Cache

20 打开注册表HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SafeBoot\Option

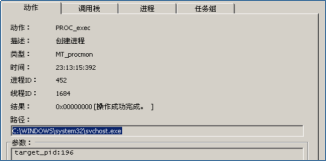

21 打开进程

22 创建进程C:\WINDOWS\system32\svchost.exe

23 打开进程C:\WINDOWS\system32\svchost.exe

24 打开文件C:\WINDOWS\system32\svchost.exe

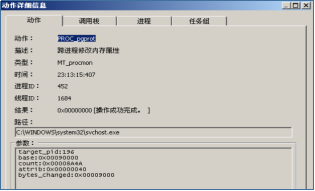

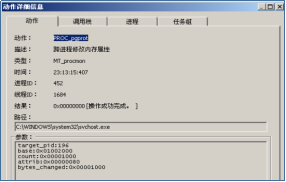

25 跨进程修改内存属性

26 跨进程修改内存属性

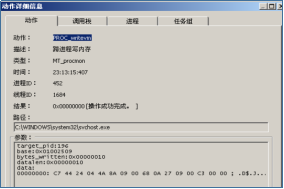

27 跨进程写内存

28 跨进程修改内存属性

29 跨进程修改内存属性

30 跨进程写内存

31 跨进程修改内存属性

32 跨进程修改内存

33 跨进程修改内存

34 跨进程写内存

35 跨进程恢复线程

36 进程退出

总结:创建svchost.exe进程,向内存中写入恶意数据。

0x2 详细分析

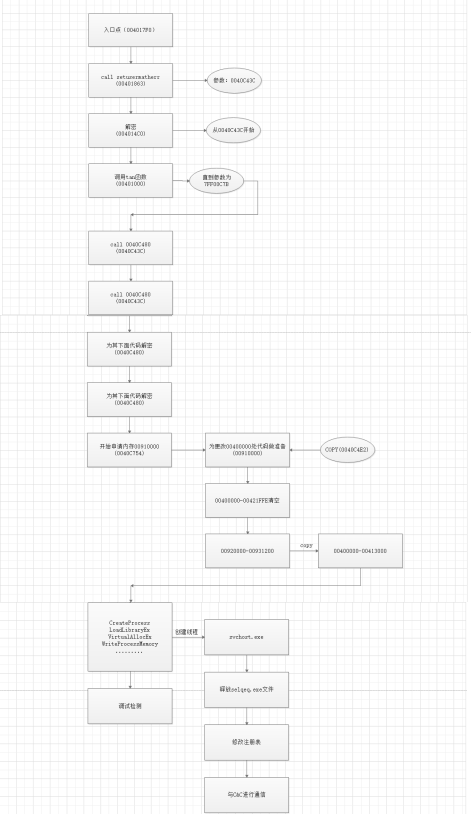

1 程序流程图如下

2 细节分析

针对母体程序进行分析

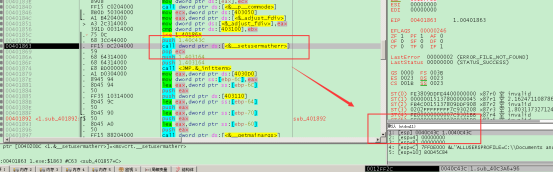

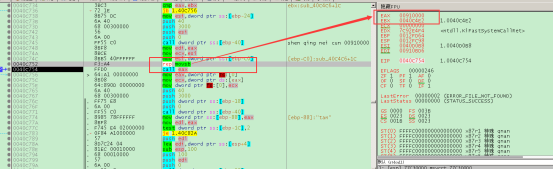

1 程序调用setusermatherr函数,参数设置成0040C43C,该地址会执行真正程序功能。Setusermatherr是数学错误处理函数,数学函数遇到错误后会调用该函数,跳转到参数地址。

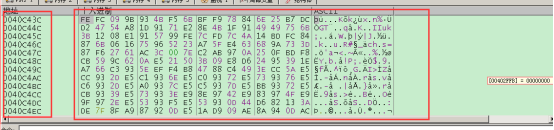

2. 程序从004014C0执行,对0040C43C地址开始解密

3. 执行00401000,实际是call tan函数,直到tan参数达到7FF00C7B时,tan函数会产生错误,调用setusermatherr函数,进而跳转到0040C43C,执行程序真正作用。

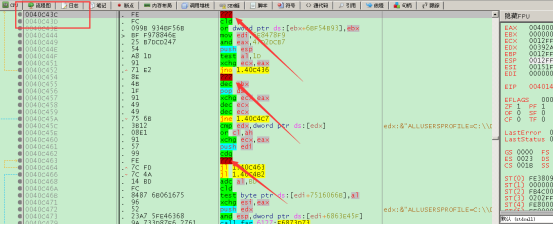

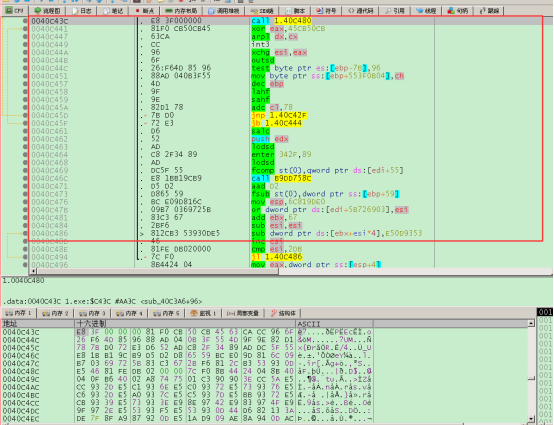

4. 程序达到0040C480后,通过自身为下面代码进行解密。

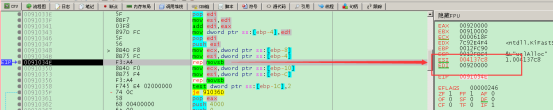

5. 程序在0040C754处执行代码拷贝行为,具体是将0040C4E2地址开始的代码拷贝到新申请的空间00910000中,为程序修改00400000地址以及程序空间代码做准备。

将004137C8处开始代码复制给00920000,00403174处开始代码复制给009261BF等等

6. 之后将程序地址00400000-00421FFE地址清空,准备拷贝恶意代码。

具体拷贝是:

00920000-00931200代码拷贝到00400000-00413000处。

7. 检测写入数据是否完整

8. 调转到00400000等程序空间开始执行恶意行为

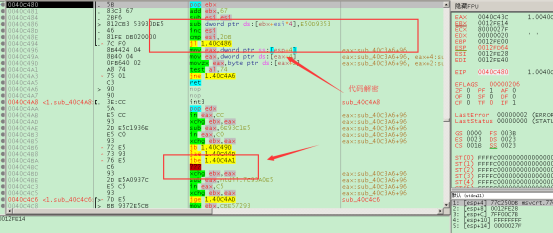

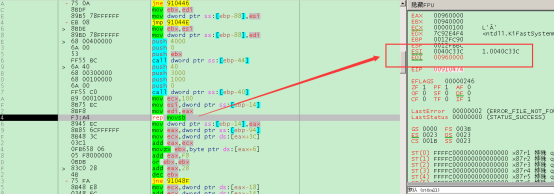

9. 主要功能函数是

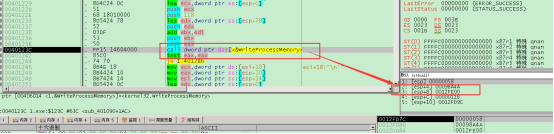

CreateProcess创建svchost.exe

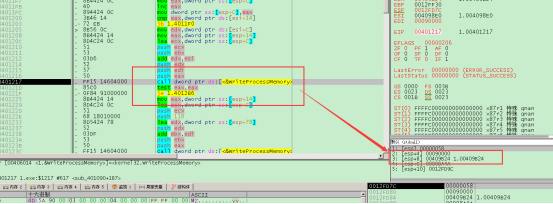

第一次WriteProcessMemory函数,将程序00409B24地址处的恶意行为写到svchost.exe的0009270A处

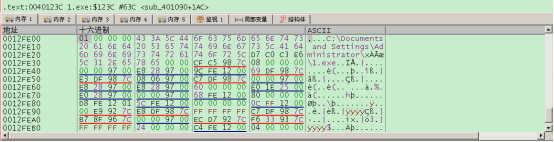

第二次WriteProcessMemory函数,将0012FE00处程序运行所需字符串写到svchost.exe的00098A4A处。

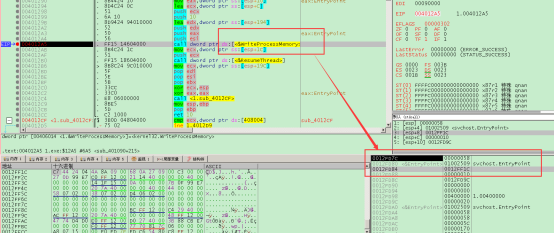

第三次WriteProcessMemory函数,在svchost.exe的入口点写入HOOK代码,跳转到00090000处。

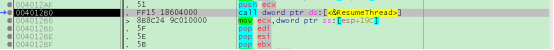

之后程序执行ResumeThread函数,将挂起的线程进行启动,执行恶意svchost.exe

之后程序开始进行反调试检测,若发现程序被调试,就结束本身以及svchost.exe

针对svchost.exe进行分析

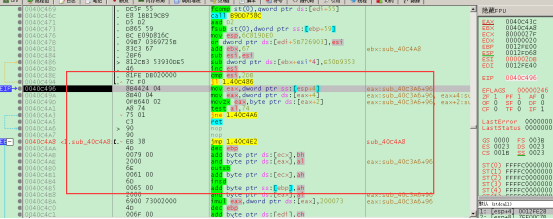

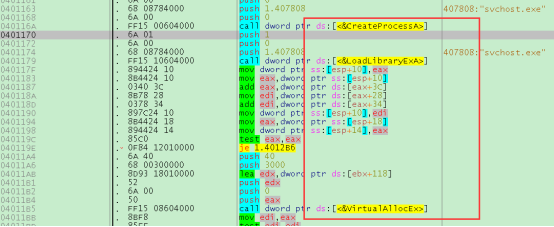

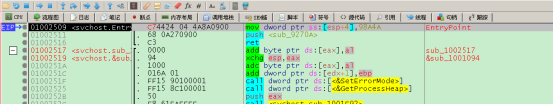

1 程序在入口点执行HOOK代码,调转到0009270A

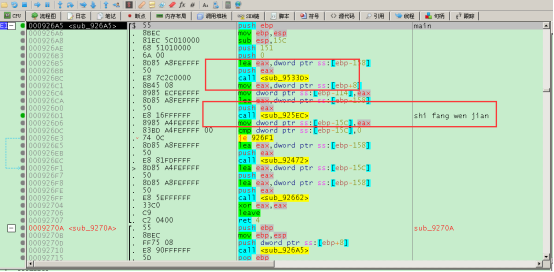

2. 程序调用0009533D函数,将0007FE5C-0007FFAD空间进行清空,用来存储所需要用到的系统函数地址以及恶意域名

3. 之后执行000925EC函数进行收集信息以及释放隐藏属性PE文件selqeq.exe

程序调用000903FF函数,获得所需的系统函数地址,包括LocalAlloc, LocalFree,GetTickCout,Sleep等函数。

4. 程序调用00092111以及000922E0获得所需DLL地址包括网络套接字相关的DLL。

程序调用000922E0函数创建隐藏属性的selqeq.exe文件以及将原程序代码写入。

在分析过程中发现恶意域名以及程序会收集主机信息如主机名等信息。

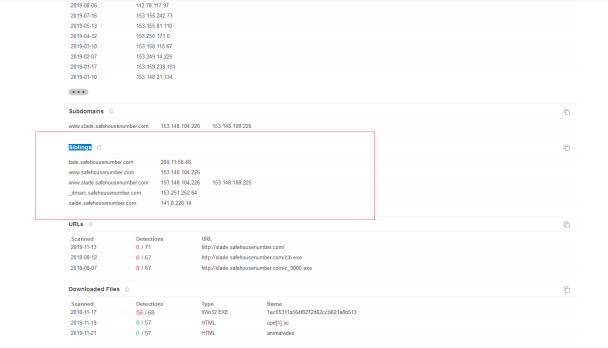

Slade.safehousenumber.com

Munk.portal-protection.net

Word.rickstudio.ru

Banana.cocolands.su

Port.roomshowerbord.co

5. 程序不断检测HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows

6. NT\CurrentVersion\Winlogon\Taskman来验证隐藏文件是否还处于计划任务中,来维持可持续性。同时间断性发送信息,证明主机是否存活。

四 样本关联分析

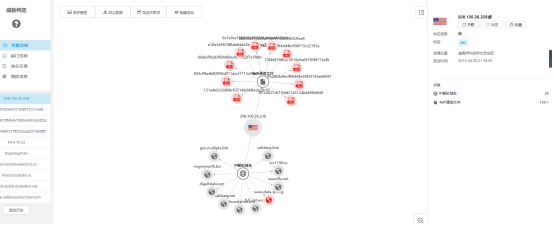

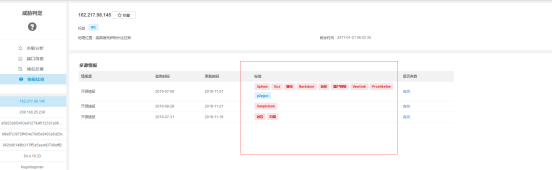

0x1 VT显示该样本会与64.4.10.33的IP进行通信

针对64.4.10.33进行关联分析

发现该IP属于美国地区,与多个恶意样本有关联。VT信息显示,该IP极有可能是C&C。

Domain

2013-09-14 time.microsoft.akadns.net

2013-09-06 time.windows.com

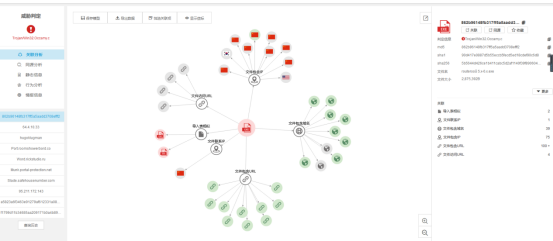

0x2 针对64.4.10.33关联文件862b96148fb317ff5a5aadd3708efff2样本再次进行关联分析。发现该样本是特洛伊木马,会收集主机信息等。

0x3 针对本次分析程序中出现的域名Slade.safehousenumber.com进行分析,发现该域名与多个样本产生关系。

该域名的同源域名如下。

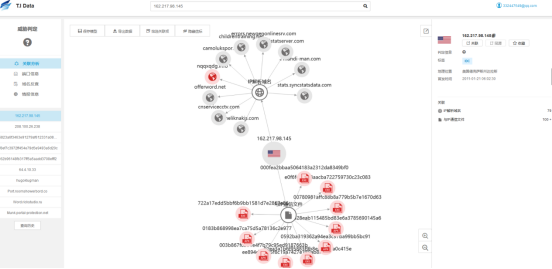

0x4 针对样本中出现的IP进行关联。

发现这些IP都是恶意IP,且与多个样本之间存在关系,充当C&C角色。同时发现204.11.56.48属某个APT组织。

208.100.26.238

162.217.98.145

23.253.126.58

193.166.255.171

204.11.56.48 (APT组织)

五 总结

该样本属木马病毒,收集感染主机信息并与C&C进行通信。与该样本相关联的组织释放曾释放多个恶意程序以及拥有多个恶意域名与IP。

报告下载地址:报告下载地址